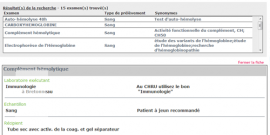

Heartbleed : Contrôler et mettre à jour vos sites

Si vous craignez que l'un de vos sites ne soit vulnérable à Heartbleed, vous devez contrôler et si nécessaire mettre à jour celui-ci...

Vous êtes hébergés sur un serveur mutualité

Contactez votre hébergeur ou votre prestataire pour savoir si les mesures d'usage ont bien été prises... Ainsi - par exemple - OVH a pris les mesures suivantes :

- Contrôle de l'infrastructure mutualisée d'OVH qui s'avère non affectée par la faille (cf #FS 10593)

- Mise à jour des images OVH des principaux OS pour y intégrer la correction (cf #FS10596)

Vous êtes hébergés sur un serveur dédié

Si votre serveur est infogéré, vérifiez auprès de votre prestataire que le nécessaire a été fait. Si vous assurez vous même l'administration du système, vous avez sans doute déjà fait le nécessaire. Si tel n'est pas le cas, vous trouverez ci-après quelques pistes de travail...

La première opération à réaliser consiste à vérifier si la version d'OpenSSL que vous utilisez est vulnérable via la commande suivante :

# openssl version OpenSSL 1.0.1e 11 Feb 2013

NB : Il vous faudra aussi peut-être vérifier la version du package installé (cf. plus loin)

Si tel est le cas, vous devez mettre à jour au plus vite votre version d'OpenSSL. La procédure à suivre diffère d'un système à une autre. Sous Debian, vous devrez procéder ainsi :

# apt-get update # apt-get upgrade # openssl version OpenSSL 1.0.1 14 Mar 2012

Si votre configuration APT est valide, Open SSL sera mis à jour. A l'issue de cette mise à jour, vous devrez redémarrer votre serveur, afin que tous les services (ex. apache, nginx...) utilisant cette librairie soient "up to date".

A l'issue de cette mise à jour, sous Debian votre version d'OpenSSL dépendra de votre distribution :

Pour le vérifier, vous devrez exécuter la commande suivante :

- La distribution oldstable (Squeeze) n'est pas concernée par cette vulnérabilité.

- Pour la distribution stable (Wheezy), ce problème a été corrigé en v. 1.0.1e-2+deb7u5.

- Pour la distribution testing (Jessie), ce problème a été corrigé en v. 1.0.1g-1.

- Pour la distribution unstable (Sid), ce problème a été corrigé en v. 1.0.1g-1.

# apt-cache policy openssl openssl: Installed: 1.0.1e-2+deb7u6 Candidate: 1.0.1e-2+deb7u6

Si vous devez recompiler les sources d'OpenSLL, il faudra ajouter le flag OPENSSL_NO_HEARTBEATS pour désactiver l'extension coupable et ainsi contourner - provisoirement - le problème.

L'exploitation de cette vulnérabilité n'est pas détectable. Si vous craignez que votre serveur ait été compromis, il vous faudra - peut être - changer et/ou faire changer les mots de passe, mais aussi les clefs SSL... Mais comme l'indique l'expert réseau Stéphane Bortzmeyer à à Slate.fr :

Les pirates qui ont pu exploiter la faille ne pouvaient que récupérer de petits "bouts" d'information, et a priori, ils ne pouvaient pas non plus choisir ce qu'ils allaient récolter.

Attention aussi, car au-delà de votre propre site, les sites que vous utilisez au quotidien (e-commerce, banques, administrations...) peuvent être ou avoir été compromis. Pour contrôler l'état actuel de ceux-ci, vous pouvez utilisez utiliser l'un des services en ligne...

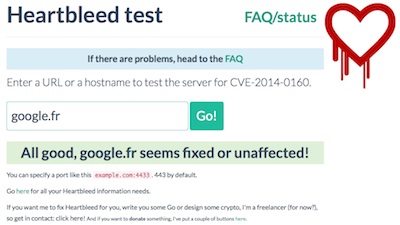

Contrôle en ligne

Afin de savoir si un site est touché par cette faille de sécurité, site dédié a été mis en place : "Heartbleed test". Attention néanmoins, car il existe des cas de faux positifs.

Enfin, de nombreux dépôts sur GITHub mettent à votre disposition différents outils de tests, à consulter pour les curieux...

En savoir plus :

- Le site Heartbleed.com est dédié à cette faille

- L'outil Heartbleed test vous permet de tester votre système en ligne.

- Les sources du précédent outil sont disponibles sur GITHub

- En savoir plus sur la mise à effectuer sur "Linod Library"

- Pour les amateurs, une analyse du code vulnérable est disponible sur le site de Lexsi

- Les sites pour lesquels il est conseillé de changer de mot de passe...

- Une analyse de 630 sites du "top 1000" au 12/04

- Une nouvelle synthèse sur 01net

- Et selon la CNIL : "Faille de sécurité Heartbleed : comment réagir ?"