Heartbleed : Un faille découverte dans OpenSSL

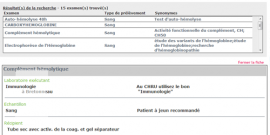

Le 7 avril dernier l' Open SSL à annoncé la présence d'une faille (cf. CVE-2014-0160) importante dans son logiciel Open SSL 1.0.1. Cette faille est surnommée Heartbleed (Coeur qui saigne)...

Pour les systèmes concernés, cette vulnérabilité peut être critique, car si elle est exploitée, cette faille permet à l'attaquant de lire "en clair" la mémoire du système et donc l'autorise potentiellement à collecter identifiants, mots de passe...

Selon le bulletin officiel, les versions d’OpenSSL affectées sont les versions 1.0.1 jusqu’à 1.0.1f et 1.0.2-beta1. Ces versions ont été diffusées à partir du 12 mars 2012. La version 1.0.1g postée le 7 avril 2014 corrige le problème.

Les versions antérieures à la 1.0.1 telles la 1.0.0 ou la 0.9.8 couramment utilisées ne sont pas affectées par cette vulnérabilité. Donc, en contradiction avec les bonnes pratiques les anciens systèmes non récemment mis à jour (~2 ans) ne sont pas affectés par cette faille !

Les serveurs web Apache et NGINX qui utilisent OpenSSL et seront les cibles privilégiées des attaquants. Selon le spécialiste Netcraft, 500.000 sites Web sont impactés par cette faille critique, soit 17% des sites utilisant SSL.

Bien qu'utilisant OpenSSL, OpenSSH n'est pas affecté par cette faille. En effet, OpenSSH utilise OpenSSL pour certaines fonctions de génération de clefs, mais n'utilise pas le protocole TLS et en particulier l'extension Heartbeat. Donc - à ce jour - il ne semble pas nécessaire de craindre une compromission du service SSH.

Les serveurs hébergeant vos sites Internet doivent donc être contrôlés et - si nécessaire - mis à jour...

En savoir plus :

- Le site Heartbleed.com est dédié à cette faille

- Un article de synthèse et de vulgarisation sur francetvinfo.fr

- Idem sur LeMonde.fr "Technologies"

- Idem sur slate.fr